|

Introdução ao Hacking e aos Testes de Invasão: Facilitando o Hacking ético e os Testes de Invasão |

Introdução ao hacking e aos testes de invasão apresenta uma introdução aos passos necessários para realizar um teste de invasão ou um hack ético do início ao fim. Não é preciso ter nenhuma experiência anterior com hacking para entender e seguir os passos descritos neste livro.

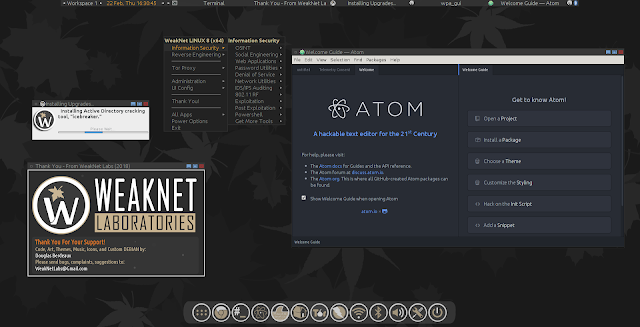

Você aprenderá a utilizar e a interpretar adequadamente os resultados das ferramentas de hacking dos tempos modernos, necessárias para realizar um teste de invasão. A discussão sobre as ferramentas inclui o reconhecimento com o Google, o MetaGooFil, a interrogação de DNS, o Nmap, o Nessus, o Metasploit, o Social Engineer Toolkit, o w3af, o Netcat, as táticas pós-exploração, o rootkit Hacker Defender e muito mais.

O livro oferece uma explicação simples e clara sobre como utilizar as ferramentas de maneira eficiente e apresenta uma metodologia de quatro passos para conduzir um teste de invasão ou um hack. Você obterá o know-how necessário para dar um impulso inicial em sua carreira ou para compreender melhor a segurança ofensiva. O livro descreve cada um dos passos e as ferramentas de modo estruturado e organizado, permitindo que os leitores entendam como a saída de cada ferramenta pode ser utilizada de forma completa nas fases subsequentes do teste de invasão. Esse processo possibilita aos leitores ver claramente como as ferramentas e as fases funcionam e se relacionam.

Todos os capítulos contêm exemplos práticos e exercícios criados para ensinar você a interpretar os resultados e a utilizá-los nas fases subsequentes.

Escrito por um autor que trabalha na área como pentester e que ministra cursos de segurança ofensiva, testes de invasão, hacking ético e exploração de falhas (exploitation) na Dakota State University.

A segunda edição inclui informações atualizadas que contemplam as ferramentas seminais necessárias à realização de um teste de invasão.

“A primeira edição deste livro provou ser um recurso obrigatório para qualquer pessoa interessada em entrar no mundo do hacking de rede e que queira começar pelo básico. Agora o livro está de volta com uma ampla coleção de atualizações, correções e melhorias. Recomendo fortemente aos leitores de qualquer nível que mergulhem de cabeça. O que já era bom continua melhorando!” - Josh Pauli, autor de Introdução ao Web Hacking